Hemos analizado las principales características del ransomware Avaddon a partir de algunas de las muestras de este malware analizadas durante el segundo trimestre de 2021.

Que es avaddon

Avaddon es un ransomware cuyos primeros ataques se detectaron a fines de 2019 y que a mediados de 2020 comenzó a reclutar afiliados en foros de piratería para su programa Ransomware-as-a-Service (RaaS), ofreciendo varias opciones y amplia capacidad de configuración de servicio. Los ataques de Avaddon afectaron a empresas y organizaciones de todo el mundo, incluidos varios países de América Latina.

Muchos grupos de ransomware han adoptado el modo de extorsión doxing; es decir, el robo de información de los sistemas comprometidos antes del cifrado y luego amenazar a las víctimas con la publicación de la información si no quieren llegar a un acuerdo para pagar el rescate. En el caso de Avaddon, aunque según las muestras analizadas y los hashes públicos que observamos, no detectamos la capacidad de robar información del equipo infectado, los operadores detrás de este ransomware tienen un sitio web en la red TOR creado principalmente para ello. propósito en el que publicaron supuestas informaciones sobre las víctimas.

Además del doxing, otra estrategia de extorsión que el grupo afirma llevar a cabo son los ataques DDoS a los sitios web de las víctimas para interrumpir la operación y evitar que los usuarios accedan a ella.

Finalmente, cuando Avaddon obtiene acceso a una red, primero realiza tareas de descubrimiento para identificar principalmente bases de datos, copias de seguridad y instantáneas, y también busca una forma de escalar privilegios dentro de la red.

Según lo publicado por el Centro Australiano de Ciberseguridad en mayo de 2021, la cantidad promedio que solicitan los atacantes para recuperar archivos es de 0,73 bitcoins, lo que equivale aproximadamente a 40.000 dólares.

Índice en este artículo:

Características principales del ransomware Avaddon

Estas son algunas de sus principales características:

- Como vector de propagación, generalmente utiliza correos electrónicos de phishing que buscan engañar al usuario para que crea que hay una imagen comprometedora de ellos en el archivo adjunto, aunque también se usó en sus inicios. Archivos de Excel con macros maliciosasy, posteriormente, utilizar credenciales de acceso débil en servicios de acceso remoto, como redes RDP y VPN.

- Desarrollado en C ++ y no utiliza empaquetado ni herramientas de ofuscación.

- Utiliza técnicas para dificultar el análisis: anti-VM, anti-debug, uso de tablas de cadenas encriptadas encapsuladas en objetos.

- Busque archivos en unidades locales y unidades de red, priorizando el cifrado de la base de datos.

- Cifrado dual con combinación de algoritmos AES-256 y RSA-2048.

- Los archivos encriptados en las muestras analizadas se dejan con una extensión generalmente de 10 caracteres, como .BeCecbaDBB, aunque se vio que en el primero los archivos tenían otras extensiones, como .avdn.

- Termine los procesos que pueden evitar el cifrado de archivos.

- Utilice los comandos de Windows para excluir las copias de seguridad y las instantáneas del sistema.

El método de distribución más común en el caso Avaddon es a través de correos electrónicos de phishing que incluyen un archivo JScript malicioso adjunto que usa una segunda extensión “.ZIP” para hacer que la víctima potencial crea que se trata de una tableta que contiene una foto comprometedora que se descubrió en el web. El código JScript, a su vez, ejecuta comandos de Powershell para descargar el ransomware de un servidor web y guardarlo en el directorio. % TEMP% computadora de la víctima y luego ejecute el malware.

Imagen 1. Ejemplo de un correo electrónico de phishing que contiene un archivo adjunto malicioso.

Cabe señalar que una vez que se ejecuta el ransomware, no realizará sus funciones en la computadora comprometida si tiene una configuración de idioma de teclado o si el identificador de idioma del sistema es de uno de los países que conforman la Comunidad de Estados Independientes. , principalmente ruso.

Antes de establecer la persistencia en el sistema, Avaddon intenta elevar sus privilegios sin pasar por el Control de cuentas de usuario (UAC), que es bien conocido y ha sido utilizado por varias familias de malware. Si tiene éxito, se copia a sí mismo en la carpeta AppData Roaming usuario actual.

Utiliza dos tipos de métodos que se realizarán en el próximo inicio del sistema o cuando la víctima inicie sesión en el sistema:

- Registro de una tarea programada

- Registrarse en {HKLM | HKU} Software Microsoft Windows CurrentVersion Run

Una vez finalizado el proceso de persistencia, Avaddon prepara el sistema al finalizar los procesos que pueden interferir con el acceso al archivo. Para ello, descifra dos listas de nombres asociados a software como: Microsoft SQL, Microsoft Word, QuickBooks, Remotely Anywhere, VMWare y Java entre otros, además de tres soluciones de seguridad: Symantec, 360 Secure Browser, G Data Security Software . Los nombres de estos procesos son:

- Defwatch, ccEvtMgr, ccSetMgr, SavRoam, dbsrv12, sqlservr, sqlagent, Intuit.QuickBooks.FCS, dbeng8, sqladhlp, QBIDPService, Culserver, RTVSCAN, vmware-usbarbitator64, vmware-usbarbitice, vMAwareServware, vmware-usbarbitice, vMAwareHaware, VMA tomcat6, QBCFMonitorService

- exe, sqlmangr.exe, RAgui.exe, QBCFMonitorService.exe, supervise.exe, fdhost.exe, Culture.exe, wxServerView.exe, winword.exe, GDscan.exe, QBW32.exe, QBDBMgr.exe, qbupdate.exe, axlbridge.exe, 360se.exe, 360doctor.exe, QBIDPService.exe, wxServer.exe, httpd.exe, fdlauncher.exe, MsDtSrvr.exe, tomcat6.exe, java.exe, wdswfsafe.exe

Luego utiliza varias herramientas de Windows para ejecutar comandos para excluir copias de seguridad y instantáneas:

Imagen 2. Comandos ejecutados por Avaddon.

Finalmente, utiliza la API SHEmptyRecycleBinW para eliminar el contenido de la papelera de reciclaje para evitar que el usuario recupere un archivo o una versión anterior de un archivo que la víctima eliminó previamente.

Avaddon inicia el proceso de cifrado de archivos en el disco local y en los discos de red, omitiendo los siguientes directorios:

- C: PERFLOGS

- C: ARCHIVOS DE PROGRAMA (X86), C: ARCHIVOS DE PROGRAMA, C: PROGRAMDATA

- C: USERS {nombre de usuario} APPDATA

- C: USERS {nombre de usuario} APPDATA LOCAL TEMP

- C: USUARIOS PÚBLICO

- C: VENTANAS

Los archivos encontrados se descartan por su extensión, con el fin de evitar el cifrado de archivos que pueden causar fallas en el sistema:

- .exe, .bin, .sys, .ini, .dll, .lnk, .dat, .drv, .rdp, .prf, .swp

También tiene una lista de extensiones de alta prioridad, pertenecientes a archivos relacionados con la base de datos SQL:

Los datos se cifran mediante una combinación de AES-256 y RSA-2048. Los datos cifrados se reescriben en el archivo original y se agrega un marcador de cifrado al final que permite a Avaddon evitar archivos que ya han sido cifrados, así como identificar los archivos cifrados y descifrarlos si la víctima paga para obtener el descifrador que ofrecen. . criminales.

Imagen 3. Función de cifrado en Avaddon.

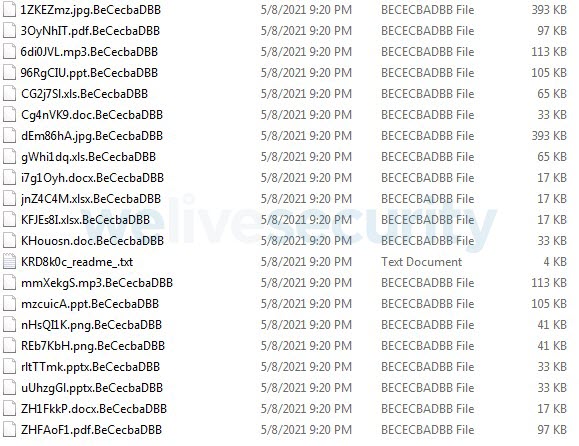

En las muestras que analizamos, los archivos que se cifraron correctamente se renombran con la extensión .BeCecbaDBB. Como podemos ver en la Imagen 4, los tipos de archivos que normalmente encripta son documentos, imágenes, archivos de audio y archivos de video.

Imagen 4. Vista de una carpeta con varios tipos de archivos cifrados por Avaddon.

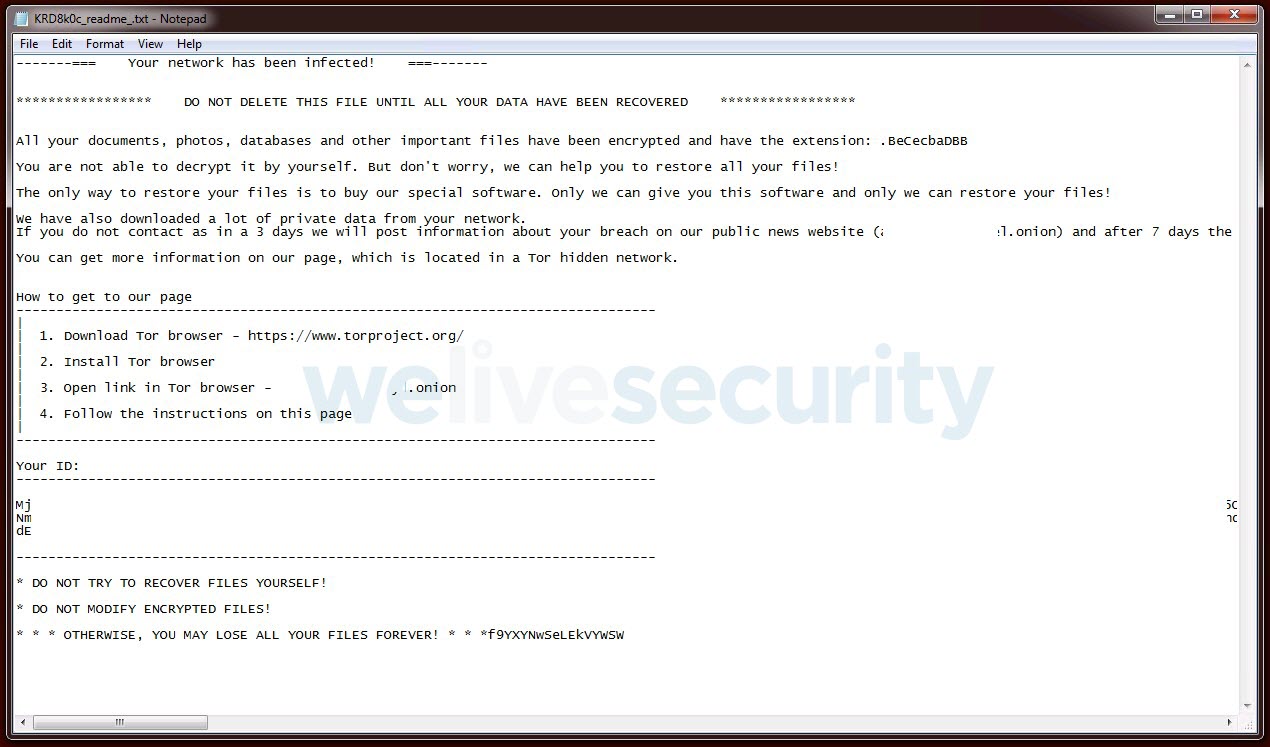

Finalmente, el ransomware crea un archivo .TXT que contiene la nota de rescate {random} _readme_.txt como podemos ver en la Imagen 5.

Imagen 5. Nota de rescate de Avaddon en texto sin formato que se utiliza en varias configuraciones.

Hay otros casos en los que la nota es un archivo .HTML con una estética muy similar a la utilizada en el sitio web de Avaddon.

Imagen 6. Nota de canje para otras versiones de Avaddon. (Fuente: @GrujaRS)

Teniendo en cuenta que la idea de pagar no debe ser la primera opción, ya que no solo es imposible saber si los delincuentes realmente van a proporcionar el descifrador o no y que, como se ha mencionado en repetidas ocasiones, al pagar fomentamos la actividad delictiva por haciéndolo rentable para los atacantes, la primera opción para las empresas y los usuarios debe ser la prevención.

Con eso en mente, algunas recomendaciones son.

- Haga una copia de seguridad de su información periódicamente

- Instale una solución de seguridad confiable

- Utilice una solución de cifrado de archivos

- Formar al equipo sobre los riesgos que existen en Internet y cómo evitarlos

- Mostrar extensiones de archivo ocultas de forma predeterminada

- Escanear archivos adjuntos de correo electrónico

- Deshabilite los archivos que se ejecutan en las carpetas AppData y LocalAppData

- Desactive RDP cuando no sea necesario

- Actualice el software de dispositivos de red, móviles y de escritorio

- Cree políticas de seguridad y comuníquelas a los empleados

Rastreador de teléfono celular – Aplicación de rastreo oculta que registra la ubicación, SMS, audio de llamadas, WhatsApp, Facebook, fotos, cámaras, actividad de Internet. Lo mejor para el control parental y la supervisión de empleados. Rastrear Teléfono Celular Gratis – Programa de Monitoreo en Línea. https://www.xtmove.com/es/